重要靶标实战化防护

安全挑战

持续恶化的网络威胁环境使广大政府机关、企事业单位亟需具备在网络安全领域“能打硬仗”的能力,当前基于红蓝对抗模式的各类攻防演练已趋于常态,且红方技战术水平越来越接近实战,推动蓝方网络安全需求从被动构建升级为业务保障刚需。

一方面,蓝方系统内部往往存在较大的暴露面,例如未及时修复的漏洞、过度开放的端口、长期无监管维护的资产等,这些薄弱环节很难被发现并彻底清查。另一方面,蓝方的防御体系通常是“集重兵于关口”,而在“关内”并无有效的监控和防御措施。

因此,在红方针对特定靶标的多手段、流程化和持续性渗透下,一旦攻击突破蓝方边界,则可利用网络内部防御空虚、暴露面广的弱点持续“扩大战果”,最终攻陷靶标。

解决方案

在时间紧、要求高、任务重的攻防演练期间,蓝方可通过在靶标系统部署蔷薇灵动蜂巢自适应微隔离安全平台,在较短时间内显著增强实战化防守能力。

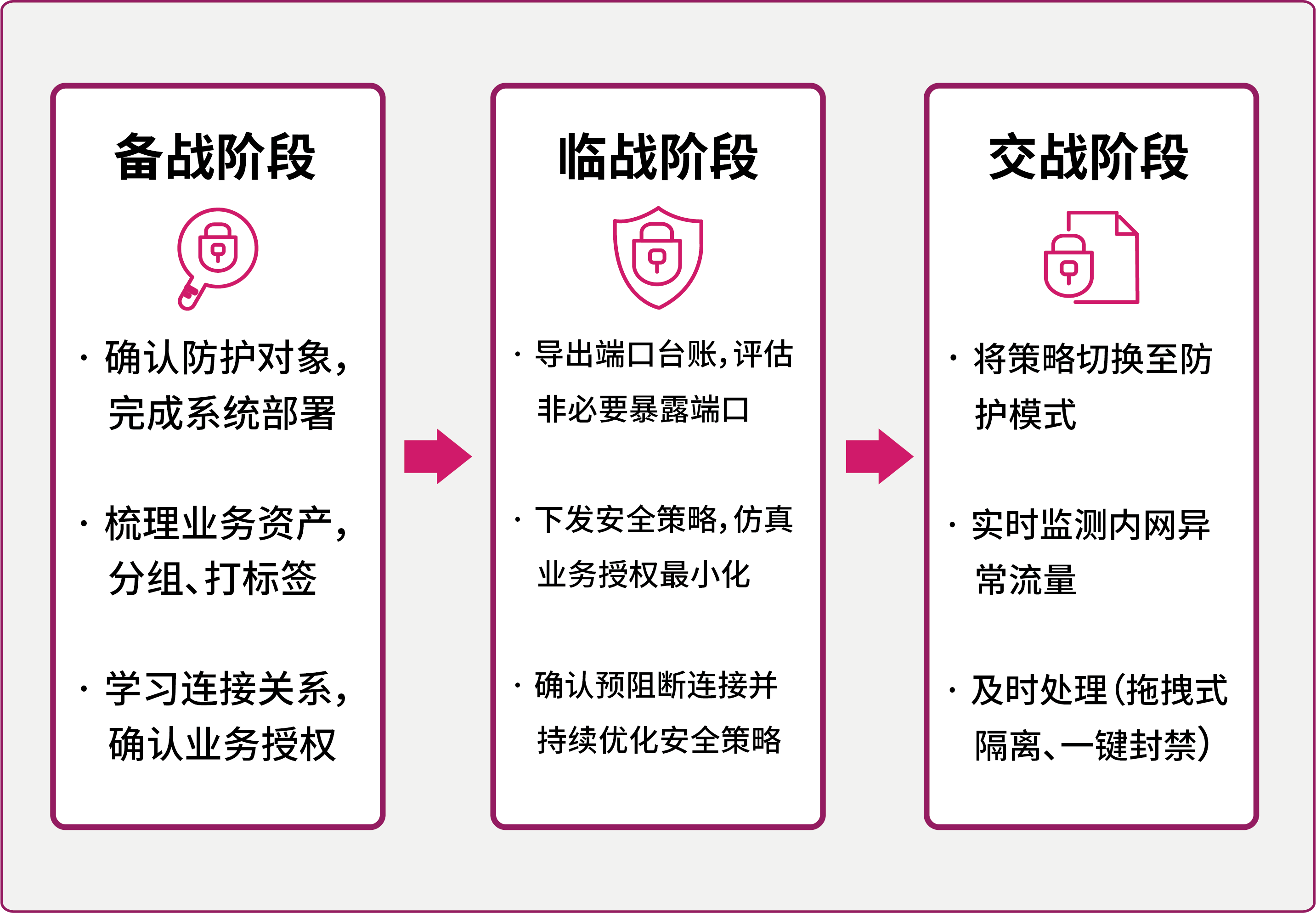

备战阶段

微隔离系统可通过1~2周的工作负载流量学习,生成各工作负载的详细端口台账,并统计长期无连接的端口和工作负载,牵引用户清查关闭,有效收缩内部暴露面。

临战阶段

以流量学习成果为访问基线,利用策略生成器批量生成白名单安全策略,并以“测试模式”运行。在该模式下,微隔离系统针对未命中白名单策略的连接并不实际阻断,而是以显著形式标识,用户可对此类“预阻断”连接进行细致确认并调优策略。

交战阶段

通过将安全策略切换为“防护模式”实现最小特权控制,将大面积切断攻击横移的路径。同时,在配套的“微隔离数据分析和决策平台”支撑下,基于对东西向流量的统计分析,实时预警可疑的扫描尝试、违规登录等行为,并最终通过视图拖拽、一键下发等方式完成高效的隔离封禁处置。

方案优势

独具东西向防护能力

蓝方用户部署的多数安全方案均为面向南北向流量的防护或检测手段,微隔离系统可提供独特的、针对东西向流量的识别、控制和检测能力,能够对红方攻破边界后的横向渗透行为发挥显著的防护和预警作用。

短周期完成启用生效

微隔离系统部署便捷,基于其流量自学习能力和策略管理能力,微隔离系统通过一定周期的学习即可批量生成安全策略,同时支持对策略边建设、边优化的逐步调优生效模式,可在短周期内即完成部署和策略生效,快速提升蓝方防护水平。

高效率全网隔离封禁

相较其他访问控制手段,微隔离系统能够提供颗粒度更细、精细度更高的网络控制能力,基于其统一决策、分布式执行的策略运行模式,并利用其拖拽式隔离、一键封禁等交互设计,能够在演练期间对失陷工作负载、攻击IP、高危端口等执行高效率全网处置。

用户价值

有效评估缩减暴露面

能够帮助用户准确评估工作负载的非必要暴露端口及低频连接的“幽灵主机”,并对靶标系统实现白名单控制,使蓝方用户在演练开始前得以最大程度收缩内部暴露面。

丰富实战防护技战法

补充了针对东西向流量的安全能力,使得蓝方用户具备了面向内部流量执行访问控制、异常监测和应急处置的能力,防护技战法得以极大丰富,防御能力实现显著提升。

辅助研判及事件回溯

利用独有的东西向流量及其连接关系,能够在攻击行为研判、安全事件回溯等实战场景中提供独有的数据支撑,从而使蓝方可以通过更为高效的检测和响应免于失分。

相关产品